Θέλετε ένα Web filtering σύστημα στο PC σας, δηλαδή κάτι που να φιλτράρει το περιεχόμενο των ιστοσελίδων και τα αρχεία που κατεβάζετε για ιούς και άλλα επιβλαβή ζιζάνια; O Γιώργος Καπελλάκης και ο Τάσος Πίγγιος σας δείχνουν πως γίνεται στο Slackware και όχι μόνο...

Υπάρχουν δύο λόγοι για τους οποίους μπορεί να θέλετε να εγκαταστήσετε έναν proxy server. Πρώτον γιατί, όπως ίσως γνωρίζετε, ο proxy σας δίνει την δυνατότητα για Web caching, δηλαδή αποθηκεύει τις ιστοσελίδες που επισκέπτεστε συχνά ώστε να έχετε πιο γρήγορη πρόσβαση σε αυτές. Ο δεύτερος λόγος, όμως, παρουσιάζει ακόμα μεγαλύτερο ενδιαφέρον, γιατί ένας καλά ρυθμισμένος proxy σας επιτρέπει να ελέγχετε το περιεχόμενο μιας ιστοσελίδας (και όχι μόνο) προτού εμφανιστεί στο χρήστη (π.χ. τα παιδιά σας!). Αυτό ακριβώς είναι το Web filtering ή content filtering, όπως αλλιώς είναι γνωστό. Και αυτό ακριβώς θα σας δείξουμε σε αυτό το άρθρο. Όπως πάντα, θα χρειαστούμε μια κούπα πολύ δυνατού καφε :)

Ετοιμαστείτε και φύγαμε!

Για να στήσουμε το Web filtering σύστημά αυτού του project, βασιστήκαμε στο Slackware Linux με πυρήνα 2.6, όπου εγκαταστήσαμε το Squid proxy server, το ClamAV antivirus, και το Dansguardian. Το τελευταίο συνδέεται με το Squid και το ClamAV, και σε συνδυασμό με το iptables κάνει το redirection στο antivirus. Όπως θα δείτε παρακάτω, προτιμήσαμε την εγκατάσταση των προγραμμάτων με μεταγλώττιση από τον πηγαίο κώδικά τους, για να έχουμε πλήρη έλεγχο στο τελικό αποτέλεσμα. Εσείς, αν θέλετε, μπορείτε να χρησιμοποιήσετε τη διανομή της αρεσκείας σας και να εγκαταστήσετε τα Squid, ClamAV και DansGuardian από το διαχειριστή πακέτων σας, αποφεύγοντας τα βήματα της μεταγλώττισης - μπορεί όμως να έχετε προβλήματα. Τα υπόλοιπα βήματα για τις ρυθμίσεις εφαρμόζονται λίγο-πολύ αυτούσια σε όλες τις διανομές.

Για οικονομία χώρου, θεωρούμε ότι έχετε ήδη εγκατεστημένο το Slackware (ή άλλη διανομή Linux) αλλά και τον Apache server (httpd). Για να ελέγξετε αν ο Apache είναι ενεργός, μπορείτε να δώσετε την εντολή ps -aux | grep httpd η οποία θα σας επιστρέψει όσες διαδικασίες τρέχουν και περιέχουν την λέξη httpd. Αν δεν σας επιστρέψει τίποτα, τότε το πιο πιθανό είναι ότι το httpd δεν είναι ενεργό. Σε αυτή την περίπτωση, ξεκινήστε τον Apache δίνοντας ως root την εντολή /etc/rc.d/rc.httpd start.

ΜΕΡΟΣ 1ο: ΑΠΑΡΑΙΤΗΤΑ ΣΥΝΕΡΓΑ

Καταρχήν, κατεβάστε το Squid από το http://www.squid-cache.org. Στις δοκιμές μας, χρησιμοποιήσαμε τη σταθερή (stable) έκδοση 2.6, στο http://tinyurl.com/222mx9.

Το ClamAV θα το βρείτε στο http://www.clamav.net. Χρησιμοποιήσαμε την έκδοση 0.91.2 (που υπάρχει στο http://tinyurl.com/3b2nka).

Επίσης, το website του Dansguardian είναι το http://dansguardian.org και η έκδοση που αναφέρουμε στο παράδειγμα μας ήταν η 2.9.9.1. Μπορείτε να την κατεβάσετε από τo http://tinyurl.com/2eq67e. Θα χρειαστούμε ακόμα ένα plugin για το Dansguardian το οποίο θα βρείτε στο http://tinyurl.com/ytrgo4.

Δεν τελειώσαμε με τα προαπαιτούμενα! Μία απαραίτητη για την εγκατάσταση βιβλιοθήκη είναι η libESMTP, που μπορείτε να βρείτε στο http://www.stafford.uklinux.net/libesmtp. Η έκδοση που χρησιμοποιούμε παρακάτω είναι η 1.0.4 (στο http://tinyurl.com/2yqkum)

Προαιρετικά, μπορείτε να κατεβάσετε την zlib και να την εγκαταστήσετε αν δεν είναι ήδη στο σύστημά σας. Για να δείτε αν είναι εγκατεστημένη δώστε ως root την εντολή whereis zlib και θα πρέπει να πάρετε κάτι παρόμοιο με το παρακάτω αποτέλεσμα:

zlib: /usr/include/zlib.h /usr/share/man/man3/zlib.3.gz

Σε διαφορετική περίπτωση (που δεν είναι εγκατεστημένη), μπορείτε να εγκαταστήσετε το έτοιμο πακέτο της διανομής σας ή να κατεβάσετε και να κάνετε compile τον κώδικα της από το http://www.zlib.net.

Καλό θα ήταν να μεταφέρετε όλα τα αρχεία που κατεβάσατε σε ένα ξεχωριστό φάκελο για να είναι πιο εύκολη η διαχείρισή τους. Έχοντας τα συμπιεσμένα αρχεία στο φάκελο αυτό, αποσυμπιέστε τα με την εντολή tar xvfz <όνομα αρχείου>, για όσα έχουν επέκταση .tar.gz, και tar xvfj <όνομα αρχείου> για τα αρχεία .tar.bz2. Στη συνέχεια αποκτήστε root δικαιώματα με την εντολή su για να ξεκινήσετε την εγκατάσταση.

Εγκατάσταση libESMTP

Αρχικά, θα εγκαταστήσουμε τη βιβλιοθήκη libESMTP. Για αυτό, μπαίνουμε στον αποσυμπιεσμένο φάκελο της libESMTP και στη συνέχεια τρέχουμε το script που υπάρχει εκεί για να μας βοηθήσει στη ρύθμιση. Το εκτελούμε με τις ακόλουθες παραμέτρους:

./configure --sysconfdir=/etc --prefix=/usr

Η πρώτη παράμετρος ορίζει ποιος είναι ο κατάλογος των configuration scripts (στο Linux είναι ο /etc), ενώ η δεύτερη παράμετρος ορίζει το που να αποθηκευτεί το πρόγραμμα μετά τη μεταγλώττιση. Στη συνέχεια, κάνουμε compile και εγκατάσταση δίνοντας την εντολή: make && make install

Έπειτα, μπορείτε αν θέλετε να αφαιρέσετε από το φάκελο που έχετε τον κώδικα τα αρχεία που παρήχθησαν από τη μεταγλώττιση, δίνοντας την εντολή: make clean. Σε αυτό το σημείο, μπορείτε να δείτε που εγκαταστήθηκε η libESMTP με την εντολή: whereis libesmtp.

Εγκατάσταση ClamAV

Στη συνέχεια, θα εγκαταστήσουμε το ClamAV. Προτού ξεκινήσουμε όμως θα πρέπει να δημιουργήσουμε ένα νέο χρήστη και μια νέα ομάδα χρηστών που θα χρησιμοποιεί το ClamAV, όταν θα τρέχει. Για να δημιουργήσουμε την ομάδα χρηστών, με όνομα clamav, δίνουμε την εντολή: groupadd clamav Έπειτα, προσθέτουμε σε αυτή την ομάδα έναν χρήστη, που θα λέγεται επίσης clamav, με την εντολή: useradd -g clamav clamav. Τώρα, μπορούμε να μεταφερθούμε στον φάκελο του ClamAV, που αποσυμπιέσαμε νωρίτερα, και να τρέξουμε το configuration script με τις ακόλουθες παραμέτρους:

./configure --sysconfdir=/etc --with-user=clamav --with-group=clamav --enable-clamav

Η πρώτη παράμετρος ορίζει τον κατάλογο με τα αρχεία ρύθμισης, όπως και προηγουμένως, ενώ οι επόμενες δύο παράμετροι καθορίζουν τον χρήστη και την ομάδα χρηστών που θα χρησιμοποιεί το ClamAV. Eκεί προφανώς βάζουμε τον χρήστη και την ομάδα που δημιουργήσαμε νωρίτερα. Η τελευταία παράμετρος ενεργοποιεί μια δοκιμή για την ύπαρξη του χρήστη και της ομάδας χρήστη clamav. Όταν τρέξει το script, κάνουμε compile και εγκατάσταση με: make && make install.

Εγκατάσταση Squid proxy

Το επόμενο πρόγραμμα που θα εγκαταστήσουμε είναι ο proxy μας, ο Squid. Πριν ξεκινήσουμε με την εγκατάσταση του Squid, θα δημιουργήσουμε ένα νέο χρήστη, που απαιτεί η εφαρμογή για τρέξει. Για να το κάνουμε αυτό, δίνουμε την εντολή: useradd -g nobody squid, η οποία προσθέτει στην ομάδα nobody τον χρήστη squid. Αμέσως μετά, μεταφερόμαστε στον φάκελο του Squid, που αποσυμπιέσαμε πριν, και τρέχουμε το σκριπτάκι ρύθμισης ως εξής:

./configure --sysconfdir=/etc --enable-ssl --enable-linux-netfilter

Όπως στις δύο προηγούμενες περιπτώσεις, αρχικά ορίζουμε τον φάκελο των αρχείων ρύθμισης, στην συνέχεια ενεργοποιούμε την υποστήριξη της ασφαλούς μεταφοράς σελίδων μέσω SSL, με την χρήση του OpenSSL, και τέλος ζητάμε υποστήριξη για transparent proxy (για συστήματα Linux με πυρήνα 2.4 ή νεώτερο). Έπειρα, κάνουμε compile και εγκατάσταση με το κλασικό: make && make install, και προαιρετικά make clean.

Εγκατάσταση Dansguardian

Έχουμε σχεδόν τελειώσει με τη βασική εγκατάσταση! Μένει μόνο να εγκαταστήσουμε το Dansguardian. Αυτό το πρόγραμμα θα αναλάβει ένα μέρος του ελέγχου των περιεχομένων των ιστοσελίδων. Για την εγκατάστασή του, πηγαίνουμε στον αποσυμπιεσμένο φάκελο του και κάνουμε τη ρύθμιση με τις παρακάτω παραμέτρους (κρατηθείτε...):

./configure --enable-clamav=yes --enable-clamd=yes --enable-commandline=yes --with-zlib=/ --with-proxyuser=squid --with-proxygroup=nobody

Don't panic! Οι παραμέτροι, από αριστερά προς τα δεξιά, λένε τα εξής: υποστήριξη του ClamAV, υποστήριξη του daemon του ClamAV (δηλαδή του clamd), υποστήριξη για ανίχνευση περιεχομένου από τη γραμμή εντολών, καθορισμός του που να ψάξει για την zlib, καθορισμός του χρήστη που τρέχει τον Squid proxy και, τέλος, της ομάδας χρηστών που δικαιούται να τρέχει τον proxy. Κατανοητό; ΟΚ, τώρα κάνουμε compile και εγκατάσταση με make && make install και, προαιρετικά πάντα, make clean.

Εγκατάσταση Dansguardian plug-in

Το τελευταίο πράγμα που θα κάνουμε είναι να εγκαταστήσουμε το plug-in του Dansguardian και του anti-virus. Γι' αυτό μεταφερόμαστε στο φάκελο του plug-in και κάνουμε τη ρύθμιση:

./configure --with-av-engine=clamdscan,clamav --cgidir=/var/www/cgi-bin/ --sysvdir=/etc/init.d/

Εδώ ορίζουμε, με την πρώτη παράμετρο ποιο antivirus χρησιμοποιούμε, με την δεύτερη που βρίσκεται ο κατάλογος του Apache που αποθηκεύει τα cgi scripts και, τέλος, που βρίσκονται τα script εκκίνησης. Ύστερα, κάνουμε compile, όπως πριν, με: make && make install και έχουμε ολοκληρώσει το στάδιο της εγκατάστασης. Προσοχή: θα πρέπει να έχετε ενεργοποιημένα τα CGI scripts στο httpd.conf του Apache. Αν δεν έχετε πειράξει κάτι στο αρχείο αυτό, τότε θα είναι ήδη ενεργοποιημένα οπότε δεν θα χρειαστεί να κάνετε κάτι.

ΜΕΡΟΣ 2ο – ΡΥΘΜΙΣΕΙΣ

Εφ' όσον ολοκληρώσαμε την εγκατάσταση των προγραμμάτων, θα πρέπει να τα ρυθμίσουμε ώστε να δουλεύουν σύμφωνα με τις δικές μας απαιτήσεις. Διαλέγουμε τον αγαπημένο μας editor (vi, pico, kwrite,...) και ξεκινάμε πρώτα από τον proxy server (Squid). Η εγκατάσταση του Squid έχει δημιουργήσει ένα αρχείο στο /etc, το squid.conf. Επειδή είμαστε προνοητικοί, μετονομάζουμε το squid.conf σε squid.conf.default και με τον editor που έχουμε διαλέξει ανοιγουμε το squid.conf.

Μέσα στο αρχείο αυτό, γράφουμε τις παρακάτω γραμμές, στο τμήμα http_access:

http_access allow purge localhost http_access deny purge http_access allow lan // επιτρέπουμε στο τοπικό δίκτυο μας να έχει πρόσβαση σε ιστοσελίδες http_access deny all //απαγορεύουμε την πρόσβαση σε οποιονδήποτε άλλον

Επίσης, στο τμήμα acl (access list) προσθέτουμε τις παρακάτω γραμμές:

acl purge method PURGE acl lan src [10.0.0.0]/[8]

Με την τελευταία γραμμή, δημιουργούμε μια λίστα πρόσβασης (acl) για το τοπικό μας δίκτυο. Εδώ είναι σημαντικό να ξέρουμε τι IP διευθύνσεις έχουμε. Αν, για παράδειγμα, η IP μας είναι 192.168.1.16 τότε η acl θα πρέπει να είναι ως εξής:

acl lan src 192.168.1.0/24

Στην συνέχεια στο τμήμα http_port ορίζουμε το παρακάτω:

http_port 3128 transparentΜε αυτή την εντολή, ο Squid θα ξεκινά και θα ακούει στην πόρτα 3128 (default).Αφού έχουμε προσθέσει αυτές τις γραμμές, αποθηκεύουμε το αρχείο και κρατάμε ένα αντίγραφο ασφαλείας με την ονομασία squid.conf.bak.

Ρύθμιση ClamAV

Αφού τελειώσαμε με τον proxy, σειρά έχει το ClamAV. Τα αρχεία ρύθμισης clamd.conf και freshclam.conf θα τα βρούμε είτε στο /etc είτε στο /etc/clamav/. Ανοίγουμε το clamd.conf και θα δούμε στις πρώτες γραμμές το example.conf το οποίο αφαιρούμε. Στην συνέχεια, βρίσκουμε τις παρακάτω γραμμές και τις κάνουμε uncomment (δηλαδή βγάζουμε την # από μπροστά ώστε να γίνουν ενεργές):

PidFile /var/run/clamd.pid User clamav

Έπειτα, ανοίγουμε το freshclam.conf, διαγράφουμε το example.conf και κάνουμε uncomment τις παρακάτω γραμμές:

PidFile /var/run/freshclam.pid DNSDatabaseInfo current.cvd.clamav.net DatabaseMirror database.clamav.net

Στην συνέχεια, δίνουμε clamd ως root για να ξεκινήσουμε το ClamAV antivirus. Εφ' όσον δεν εμφανιστεί κάποιο λάθος, δίνουμε freshclam ως root για να ενημερώσουμε τη βάση δεδομένων του ClamAV με νέα virus definitions.

Ρύθμιση Dansguardian

Μόλις τελειώσει η ενημέρωση του ClamAV, ξεκινάμε τις ρυθμίσεις για το Dansguardian. Εξορισμού, η εγκατάσταση του Dansguardian έχει τοποθετήσει τα αρχεία ρύθμισης στο φάκελο /usr/local/etc/dansguardian. Εκεί βρίσκουμε το dansguardian.conf και το ανοίγουμε με έναν editor. Μέσα στο αρχείο αυτό, βρίσκουμε το Network Setting και το τροποποιούμε ως εξής:

#Το filterip το αφήνουμε κενό για να φιλτράρει όλες τις IP: filterip = # Οριζουμε σε ποιά πόρτα θα ακούει ο DansGuardian: filterport = 8080 #Βάζουμε την IP του proxy (στην περίπτωση μας, είναι η IP του μηχανήματος μας): proxyip = 10.0.0.20 # Ορίζουμε την πόρτα που έχει ο proxy για να συνδεθεί ο Dansguardian: proxyport = 3128

Επίσης, αν η γραμμή:

accessdeniedaddress = 'http://localhost/cgi-bin/dansguardian.pl'είναι commented (δηλαδή σχολιασμένη με #), αφαιρούμε το χαρακτήρα # από την αρχή της.

Στην συνέχεια βρίσκουμε το Content Scanner και κάνουμε uncomment τις παρακάτω γραμμές:

contentscanner = '/usr/local/etc/dansguardian/contentscanners/clamav.conf' contentscanner = '/usr/local/etc/dansguardian/contentscanners/clamdscan.conf' contentscanner = '/usr/local/etc/dansguardian/contentscanners/commandlinescan.conf'

Τέλος, αποθηκεύουμε τις αλλαγές και κλείνουμε το αρχείο. Ύστερα, μπαίνουμε στον φάκελο contentscanner και εκεί βρίσκουμε το αρχείο clamdscanner.conf. Το ανοίγουμε και ελέγχουμε αν το plugname έχει την τιμή 'clamdscan' και το clamdudsfile την τιμή '/var/run/clamav/clamd.sock'. Αν δεν έχουν αυτές τις τιμές τις αλλάζουμε αντίστοιχα και αποθηκεύουμε. Αφού τελειώσουμε και με αυτές τις αλλαγες, ως root δίνουμε την παρακάτω εντολή για να ξεκινήσει ο Dandguardian:

/usr/local/sbin/dansguardianΑν δούμε το παρακάτω μήνυμα, τότε o proxy δεν έχει ξεκινήσει:

Error connecting to parent proxy

Σε αυτήν την περίπτωση, πρέπει να τον ξεκινήσουμε εμείς χειροκίνητα.

Συνεχίζοντας, θα πρέπει να φτιάξουμε κάποια iptables rules, δηλαδή κανόνες του iptables, ώστε να προωθεί την "κίνηση" στην πόρτα 8080 (του Dansguardian). Το πρώτο πράγμα που κάνουμε, είναι αφαιρέσουμε (flush) ότι rules υπάρχουν ήδη. Για να το κάνουμε αυτό, χρησιμοποιούμε πάντα ως root την εντολή iptables -F (που σημαίνει "διέγραψε όλους τους κανόνες του πίνακα"), και iptables -F -t nat ("διέγραψε όλους τους κανόνες του πίνακα nat").

Στόχος μας είναι να προωθούμε την εισερχόμενη κίνηση από την πόρτα 80 και την πόρτα 21 στην πόρτα 8080, όπου είναι ο Dansgurdian, αποφεύγοντας με αυτόν τον τρόπο το firewall. Στη συνέχεια, ο Dansguardian θα ελέγχει τα πακέτα με το ClamAV. Αν είναι ύποπτα, θα εμφανίζει την "ACCESS DENIED" σελίδα με τον Apache, διαφορετικά θα τα στέλνει στον proxy για να τα δει ο χρήστης.

Για να γίνει η προώθηση, δίνουμε ως root:

iptables -t nat -A PREROUTING -m physdev --physedev-in eth0 -p tcp --dport 80 -j REDIRECT --to-port 8080 iptables -t nat -A PREROUTING -m physdev --physedev-in eth0 -p tcp --dport 21 -j REDIRECT --to-port 8080

Συνήθως, με ping ελέγχουμε αν είναι alive ή όχι ο στόχος μας, οπότε και θα το κόψουμε. Επίσης θα κόψουμε την σύνδεση στις πόρτες 80,20,21,22,23,25,135,143,137,138,139 σε tcp/udp. Θα πρέπει όμως, να μπορεί να γίνεται σύνδεση στις πόρτες 3128, 8080, με την IP της κάρτας δικτύου, ενώ στην 80 μόνο τοπικά. Ο κανόνας που θα μπλοκάρει το ping, είναι ο εξής:

iptables -A INPUT -p icmp --icmp-type echo-request -j REJECT --reject-with icmp-net-unreachable

Με το -A προσθέτουμε αυτό τον κανόνα στο τέλος της λίστας INPUT. Στη συνέχεια, επιλέγουμε (-p) το πρωτόκολλο που χρησιμοποιεί το ping (δηλ. το ICMP), ορίζουμε τον τύπο του πακέτου (Echo Request), την ενέργεια που θα κάνει (δηλ. Reject) και τέλος τι θα περιέχει το πακέτο που θα επιστρέφει - στην περίπτωση μας θα περιέχει "Network Unreachable", δηλαδή το δίκτυο είναι εκτός εμβέλειας. Τουλάχιστον, αυτό θέλουμε να πιστεύουν οι χρήστες μας...

Συνεχίζουμε τη ρύθμιση του Iptables με το να δεχόμαστε μόνο τοπικές συνδέσεις την πόρτα 80:

iptables -A INPUT -p tcp -s 127.0.0.1 --destination-port 80 -j ACCEPT

Τα επόμενα δύο rules θα απαγορεύουν την πρόσβαση του localhost στον Squid (πόρτα 3128) και στο Dansguardian (πόρτα 8080):

iptables -A INPUT -p tcp -s 127.0.0.1 --destination-port 3128 -j DROP iptables -A INPUT -p tcp -s 127.0.0.1 --destination-port 8080 -j DROP

Ακόμα, αρνούμαστε την σύνδεση στις παρακάτω πόρτες σε tcp/udp:

iptables -A INPUT -m multiport -p tcp --dport 80,37,113,135,137,138,139,143,20,21,22,23,25 -j DROP iptables -A INPUT -m multiport -p udp --dport 80,37,113,135,137,138,139,143,20,21,22,23,25 -j DROP

Έχουμε σχεδών τελειώσει, το μόνο που απομένει είναι να τρέξουμε τις παραπάνω υπηρεσίες/daemons, με την σωστή σειρά για να μην δημιουργηθούν προβλήματα. Η πρώτη υπηρεσία που θα σηκώσουμε είναι το ClamAV (clamd), δίνοντας ως root την εντολή:

/usr/local/sbin/clamd

Για να επιβεβαιώσουμε ότι έχει "σηκωθεί" το clamd, χρησιμοποιούμε την εντολή ps -aux | grep clamd.

Ο επόμενος daemon που θα ενεργοποιήσουμε είναι του Squid. Γι' αυτό δίνουμε πρώτα

/usr/local/squid/sbin/squid -z

για να δημιουργηθούν οι απαραίτητοι φάκελοι swap, και στην συνέχεια τον τρέχουμε με:

/usr/local/squid/sbin/squid

Και πάλι, για να ελέγξουμε αν τρέχει δίνουμε ps -aux | grep squid

Τέλος, μας έμεινε να ξεκινήσουμε το Dansguardian. Ως root, δίνουμε απλά την εντολή /usr/local/sbin/dansguardian και για να ελέγξουμε αν όντως ξεκκίνησε δίνουμε ps -aux | grep dansguardian.

Αν κάνατε σωστά όλα τα παραπάνω, τελειώσατε! Στήσατε το δικό σας web filtering server, και τώρα μπορείτε να ανοίξετε τον browser στα υπόλοιπα PC και να ορίσετε ως proxy την διεύθυνση http://yourip:8080. Oτιδήποτε ζητάτε εσείς ή κάποιος άλλος από τον browser, θα ελέγχεται πρώτα από το Dansguardian και το ClamAV και ανάλογα με τους κανόνες που ορίσατε θα επιτρέπει ή όχι την πρόσβαση σε κάθε τοποθεσία. Όμορφο έτσι;

ΕΝΗΜΕΡΩΣΗ CLAMAV

Για να ενημερώνετε το ClamAV με τα τελευταία virus signatures, υπάρχει η εντολή freshclam. Για να αυτοματοποιήσετε αυτή την διαδικασία ώστε να εκτελείται μόνη της κάθε μέρα, μπορείτε να την προσθέσετε σε ένα cronjob. Στο Slackware, αυτό γίνεται με την παρακάτω εντολή ως root:

echo "/usr/local/bin/freshclam" > /etc/cron.daily/freshclam

Αν θέλετε να αναβαθμίζεται αυτόματα και το clamd με τις ενημερώσεις που κατεβάζει το freshclam, θα πρέπει να ενεργοποιήσετε την επιλογή SelfCheck στο αρχείο clamd.conf ή να ενεργοποιήσετε την επιλογή NotifyClamd στο freshclam.conf και να αλλάξετε τα δικαιώματα στο clamd.sock ώστε να επιτρέπεται η εγγραφή.

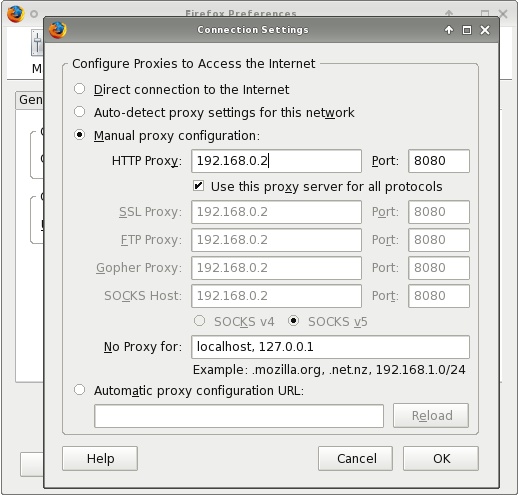

ΒΗΜΑ ΠΡΟΣ ΒΗΜΑ: ΡΥΘΜΙΣΤΕ ΤΟΝ PROXY ΣΤΟΝ FIREFOX

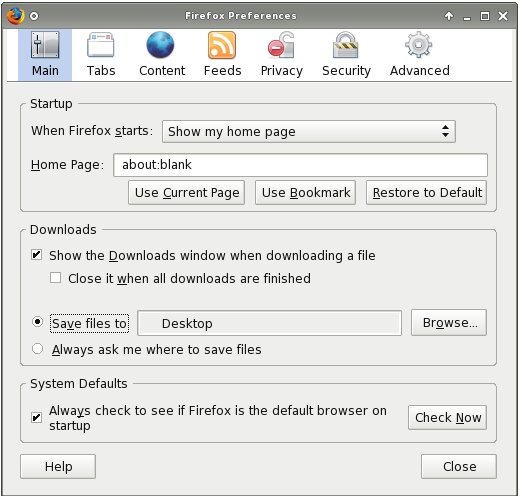

BHMA 1: ΡΥΘΜΙΣΕΙΣ

Από το μενού Επεξεργασία κάντε κλικ στο Προτιμήσεις (Edit > Preferences) για να αλλάξετε τις ρυθμίσεις:

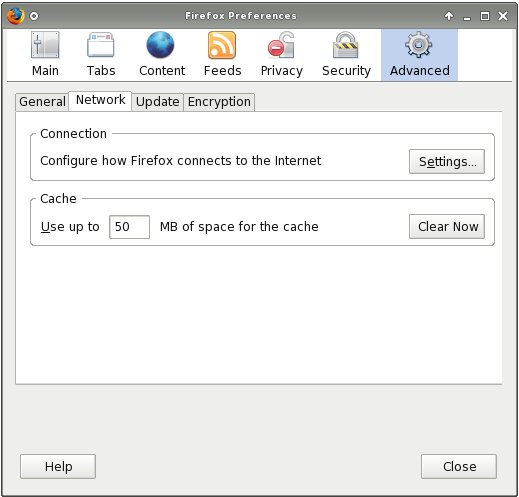

BHMA 2: ΡΥΘΜΙΣΕΙΣ ΔΙΚΤΥΟΥ

Κάντε κλικ στο ρυθμίσεις “Για προχωρημένους” (Advanced) και εκεί πηγαίνετε στην καρτέλα Δίκτυο (Network).

BHMA 3: ΡΥΘΜΙΣΗ ΤΟΥ PROXY

Τέλος κάντε κλικ στο κουμπί Ρυθμίσεις (Settings) σύνδεσης, και βάλτε στα πεδία “Χειροκίνητης Ρύθμισης” διαμεσολαβητή, την διεύθυνση της κάρτας δικτύου σας στην πόρτα 8080 ως proxy για όλα τα πρωτόκολλα. Μετά OK και Κλείσιμο (Close), και είναι όλα έτοιμα.

Αυτό ήταν! Τώρα πρέπει να λειτουργεί ο Firefox μέσω του Proxy...

ΓΡΗΓΟΡΕΣ ΣΥΜΒΟΥΛΕΣ

- Δίνοντας ως root την εντολή squid -N -d1 θα τρέξετε τον Squid σε debug mode. Αν δεν βρίσκει κάποιο φάκελο ή αρχείο θα σας πει πoιο λείπει και από που.

- Με squid -z δημιουργείτε το swap που χρειάζεται για να τρέξει ο Squid. Αυτό χρειάζεται να γίνει μια μόνο φορά και μόνο σε καινούριο install.

- Με squid -k reconfigure ξαναξεκινάει ο Squid με τις τελευταίες ρυθμίσεις που κάνατε στο αρχείο config.

EXTRA ΡΥΘΜΙΣΕΙΣ ΣΤΟ DANSGUARDIAN

Όπως έχουμε πει, το Dansguardian είναι ο μεσολαβητής μεταξύ Proxy και Αntivirus. Στο /usr/local/etc/dansguardian, στον φάκελο lists, θα βρείτε κάποια αρχεία τα οποία κάνουν exclude (εξαιρούν) κάποια αρχεία από το scanning ή τα μπλοκάρουν. Αν προσπαθήσετε να ανοίξετε μια σελίδα HTML θα σας κόψει γιατί δεν μπορεί να την ελέγξει το antivirus. Σε αυτή την περίπτωση θα πάτε στον φάκελο /usr/local/etc/dansguardian/list/contentscanners και θα βρείτε το αρχείο exceptionmimevirusscanning και εκεί θα προσθέσουμε text/html και στην αποκάτω σειρά text/htm. Στην συνέχεια δίνουμε dansguardian -Q για να κάνει restart με τις καινούριες ρυθμίσεις, οπότε θα μπορούμε να ανοίγουμε τις html σελίδες χωρίς πρόβλημα.

Πρώτη Δημοσίευση: Eλληνικό Linux Format, Τεύχος 19

- Συνδεθείτε ή εγγραφείτε για να σχολιάσετε